xss-labs靶场

第一关

第一关比较简单,我们可以使用基本攻击语句

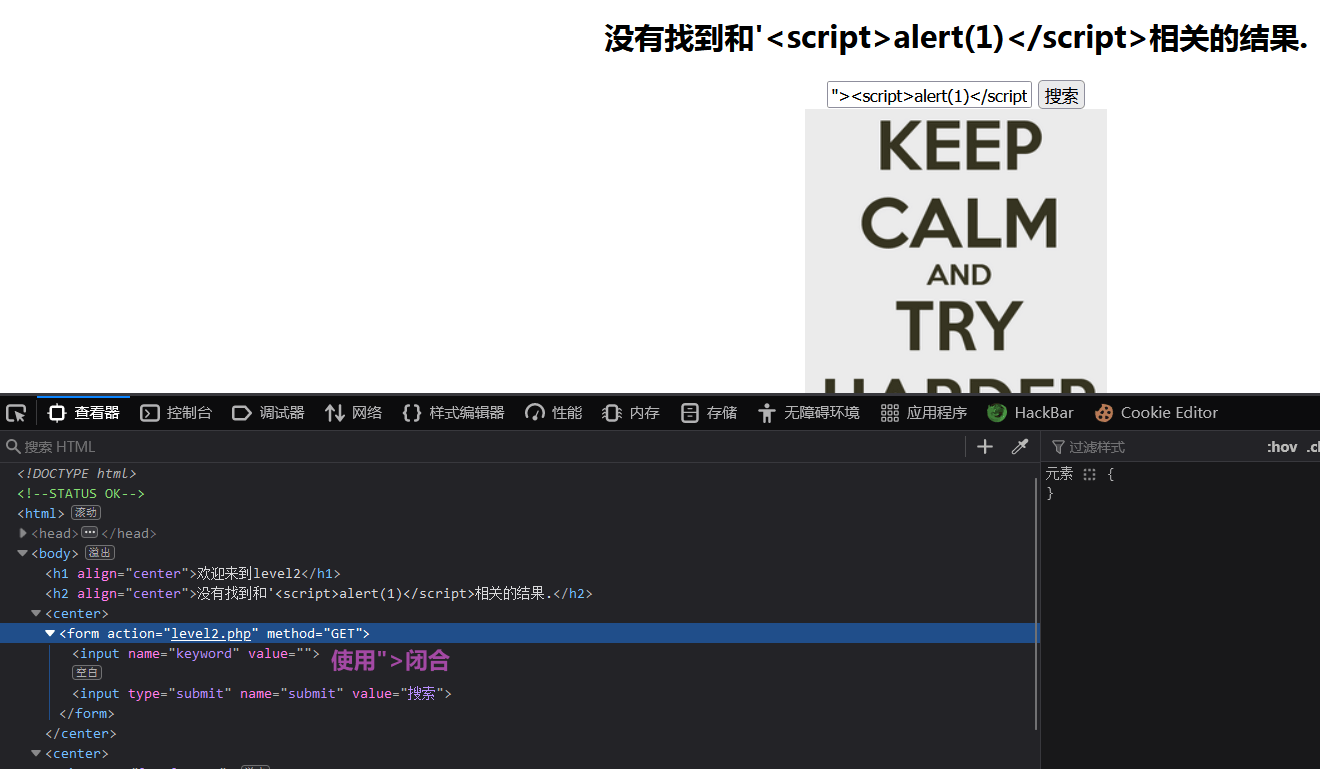

第二关

第二关搜索框内容在前端展示,使用"><script>alert(1)</script>闭合搜索框。

输入内容提交,发现在输入内容在前端显示,查看前端代码。

第三关

正常闭合无法注入,猜测可能存在过滤情况。

(输入框表单)对输入表单进行操作,添加表单属性,解析为js 使用代码'onclick='alert(1)闭合

使用双引号,未能闭合成功,使用单引号闭合。

第四关

与第三关相同,需要双引号闭合。

第五关

使用onclick属性,发现字段已被改写过滤。

使用href连接属性触发xss。根据源代码屏蔽相关内容,使得href代码可以触发xss"><a href="javascript:alert(1)">xss

第六关

使用onclick、href方法均不可以,这两个关键词被屏蔽。使用大小写绕过。

第七关

使用onclick绕过发现,前端显示为click猜测对on进行了过滤,双写on绕过。

第八关

发现为添加友情链接,猜测使用href触发,插入javascript:alert(1)发现javascript被过滤。尝试大小写也无法绕过。利用href的隐藏属性自动Unicode解码,插入一段js伪协议。对javascript:alert(1)进行Unicode编码为javascript:alert(1)插入到连接处,点击即可触发。

第九关

使用Unicode编码绕过发现存在检测情况。根据源码才知道检测的为http:// ,直接加入http:// 会对链接造成干扰,所以把它加载最后并使用 /* 注释掉。

第十关

发现没有输入框,修改图片链接也不可以。查看前端代码,发现存在三个输入框被隐藏,删除hidden属性,插入onclick属性使用点击触发。

第十一关

查看前端代码,发现有隐藏输入框,删除隐藏属性。添加" onfocus=javascript:alert() type="text闭合原来的属性,使用onfocus触发XSS。

第十二关

跟十一关一样," onfocus=javascript:alert() type="text 通吃。

本文作者: Alone

本文链接: https://blog.nosecurity.cn/posts/37008.html

版权声明: 本博客所有文章除特别声明外,均为原创,采用 CC BY-SA 4.0 协议 ,转载请注明出处!